Ubuntu20.04でNginxの自己署名SSL証明書を作成する方法

序章

TLS 、またはトランスポート層セキュリティ、およびその前身である SSL は、セキュアソケット層の略で、コンピューターネットワーク上のトラフィックを保護および暗号化するために使用されるWebプロトコルです。

TLS / SSLを使用すると、サーバーは、メッセージが外部の関係者によって傍受される可能性なしに、サーバーとクライアント間でトラフィックを安全に送信できます。 証明書システムは、ユーザーが接続しているサイトのIDを確認するのにも役立ちます。

このガイドでは、Ubuntu20.04サーバー上のNginxWebサーバーで使用するための自己署名SSL証明書を設定する方法を示します。

注:自己署名証明書は、サーバーとクライアント間の通信を暗号化します。 ただし、Webブラウザに含まれている信頼できる認証局によって署名されていないため、ユーザーは証明書を使用してサーバーのIDを自動的に検証することはできません。

サーバーにドメイン名が関連付けられていない場合や、暗号化されたWebインターフェイスがユーザー向けでない場合は、自己署名証明書が適切な場合があります。 do にドメイン名がある場合、多くの場合、CA署名付き証明書を使用することをお勧めします。 Let’sEncryptプロジェクトを使用して無料の信頼できる証明書を設定する方法を確認できます。

前提条件

開始する前に、root以外のユーザーがsudo権限で構成され、ファイアウォールが有効になっている必要があります。 Ubuntu 20.04 の初期サーバー設定に従うことで、このようなユーザーアカウントを設定する方法を学ぶことができます。

また、NginxWebサーバーをインストールする必要があります。 Ubuntu20.04へのNginxのインストールに関するガイドに従ってください。 Nginxが自己署名証明書を使用して接続を暗号化できるかどうかをテストするために必要になるため、必ずこのチュートリアルのステップ5 を完了し、サーバーブロックを設定してください。

LEMPスタック全体(Linux、Nginx、MySQL、PHP)をサーバーにインストールする場合は、スタンドアロンのNginxインストールガイドの代わりに、 Ubuntu20.04でのLEMPのセットアップに関するガイドに従うことができます。

ステップ1—SSL証明書を作成する

TLS / SSLは、公開証明書と秘密鍵の組み合わせによって機能します。 SSLキーはサーバー上で秘密にされ、クライアントに送信されるコンテンツを暗号化します。 SSL証明書は、コンテンツを要求するすべての人と公に共有されます。 これは、関連付けられたSSLキーによって署名されたコンテンツを復号化するために使用できます。

1つのコマンドで、OpenSSLを使用して自己署名キーと証明書のペアを作成できます。

- sudo openssl req -x509 -nodes -days 365 -newkey rsa:2048 -keyout /etc/ssl/private/nginx-selfsigned.key -out /etc/ssl/certs/nginx-selfsigned.crt

このコマンドの各部分の機能の内訳は次のとおりです。

sudo:sudoコマンドを使用すると、sudoグループのメンバーは、一時的に別のユーザー(スーパーユーザー、または root ユーザー、デフォルト)。 この場合、/etc/ディレクトリの下に証明書とキーのペアを作成しているため、これが必要です。このディレクトリには、rootユーザーまたは他の特権アカウントのみがアクセスできます。openssl:これは、OpenSSL証明書、キー、およびその他のファイルを作成および管理するための基本的なコマンドラインツールです。req:このサブコマンドは、X.509証明書署名要求(CSR)管理を使用することを指定します。 「X.509」は、SSLおよびTLSが鍵および証明書の管理のために準拠している公開鍵インフラストラクチャ標準です。 新しいX.509証明書を作成したいので、このサブコマンドを使用しています。-x509:これは、通常行われるように証明書署名要求を生成する代わりに、自己署名証明書を作成することをユーティリティに通知することにより、前のサブコマンドをさらに変更します。-nodes:これは、パスフレーズで証明書を保護するオプションをスキップするようにOpenSSLに指示します。 サーバーの起動時に、ユーザーの介入なしにNginxがファイルを読み取れるようにする必要があります。 パスフレーズは、再起動するたびに入力する必要があるため、これが発生するのを防ぎます。-days 365:このオプションは、証明書が有効であると見なされる時間の長さを設定します。 ここで1年間設定しました。-newkey rsa:2048:これは、新しい証明書と新しいキーを同時に生成することを指定します。 前の手順で証明書に署名するために必要なキーを作成しなかったため、証明書と一緒に作成する必要があります。rsa:2048部分は、2048ビット長のRSAキーを作成するように指示します。-keyout:この行は、作成している生成された秘密鍵ファイルを配置する場所をOpenSSLに指示します。-out:これはOpenSSLに作成する証明書を配置する場所を指示します。

前に述べたように、これらのオプションはキーファイルと証明書の両方を作成します。 このコマンドを実行した後、情報を証明書に正しく埋め込むために、サーバーに関するいくつかの質問が表示されます。

プロンプトに適切に記入します。

プロンプト全体は次のようになります。

OutputCountry Name (2 letter code) [AU]:US

State or Province Name (full name) [Some-State]:New York

Locality Name (eg, city) []:New York City

Organization Name (eg, company) [Internet Widgits Pty Ltd]:Bouncy Castles, Inc.

Organizational Unit Name (eg, section) []:Ministry of Water Slides

Common Name (e.g. server FQDN or YOUR name) []:server_IP_address

Email Address []:admin@your_domain.com

作成した両方のファイルは、/etc/sslディレクトリの適切なサブディレクトリに配置されます。

OpenSSLを使用している間は、強力なDiffie-Hellman(DH)グループも作成する必要があります。これは、クライアントとの Perfect ForwardSecrecyのネゴシエーションに使用されます。

これを行うには、次のように入力します。

- sudo openssl dhparam -out /etc/nginx/dhparam.pem 4096

これにはしばらく時間がかかりますが、完了すると、構成中に使用される/etc/nginx/dhparam.pemに強力なDHグループが作成されます。

ステップ2—SSLを使用するようにNginxを構成する

/etc/sslディレクトリの下にキーファイルと証明書ファイルが作成されたので、それらを利用するにはNginx構成を変更する必要があります。

まず、SSLキーと証明書ファイルの場所に関する情報を含む構成スニペットを作成します。 次に、将来任意の証明書で使用できる強力なSSL設定を使用して構成スニペットを作成します。 最後に、SSLリクエストを適切に処理できるように、作成した2つの構成スニペットを使用してNginxサーバーブロックを調整します。

Nginxを構成するこの方法により、サーバーブロックをクリーンに保ち、共通の構成セグメントを再利用可能なモジュールに配置できます。

SSLキーと証明書を指す構成スニペットの作成

まず、お好みのテキストエディターを使用して、/etc/nginx/snippetsディレクトリに新しいNginx構成スニペットを作成します。 次の例では、nanoを使用しています。

このファイルの目的を正しく区別するには、self-signed.confという名前を付けます。

- sudo nano /etc/nginx/snippets/self-signed.conf

このファイル内で、ssl_certificateディレクティブを証明書ファイルに設定し、ssl_certificate_keyを関連するキーに設定する必要があります。 これは次のようになります。

ssl_certificate /etc/ssl/certs/nginx-selfsigned.crt;

ssl_certificate_key /etc/ssl/private/nginx-selfsigned.key;

これらの行を追加したら、ファイルを保存してエディターを終了します。 nanoを使用してファイルを編集した場合は、CTRL + X、Y、ENTERの順に押すと編集できます。

強力な暗号化設定を使用した構成スニペットの作成

次に、いくつかのSSL設定を定義する別のスニペットを作成します。 これにより、Nginxに強力なSSL暗号スイートが設定され、サーバーを安全に保つのに役立ついくつかの高度な機能が有効になります。

設定したパラメーターは、将来のNginx構成で再利用できるため、ファイルに一般的な名前を付けることができます。

- sudo nano /etc/nginx/snippets/ssl-params.conf

Nginx SSLを安全にセットアップするために、Cipherlist.euの推奨事項を採用します。 Cipherlist.eu は、一般的なソフトウェアで使用されている暗号化設定を理解するための便利でわかりやすいリソースです。

注: Cipherlist.eu から提案されたこれらの設定は、強力なセキュリティを提供します。 場合によっては、これにはクライアントの互換性が向上するという犠牲が伴います。 古いクライアントをサポートする必要がある場合は、「はい、レガシー/古いソフトウェアで動作する暗号スイートを教えてください」というラベルの付いたページのリンクをクリックしてアクセスできる代替リストがあります。 必要に応じて、そのリストを次のサンプルコードブロックのコンテンツに置き換えることができます。

使用する構成の選択は、サポートする必要があるものに大きく依存します。 どちらも優れたセキュリティを提供します。

目的のために、提供された設定全体をコピーしますが、最初に、いくつかの小さな変更を加える必要があります。

まず、アップストリームリクエスト用に優先DNSリゾルバーを追加します。 このガイドでは、Google(8.8.8.8および8.8.4.4)を使用します。

次に、厳密なトランスポートセキュリティヘッダーを設定する行をコメントアウトします。 この行のコメントを解除する前に、 HTTP Strict Transport Security(HSTS )、特に「プリロード」機能についてお読みください。 HSTSをプリロードするとセキュリティが向上しますが、誤って有効にしたり、誤って有効にしたりすると、広範囲にわたる悪影響が生じる可能性があります。

ssl-params.confスニペットファイルに以下を追加します。

ssl_protocols TLSv1.3;

ssl_prefer_server_ciphers on;

ssl_dhparam /etc/nginx/dhparam.pem;

ssl_ciphers EECDH+AESGCM:EDH+AESGCM;

ssl_ecdh_curve secp384r1;

ssl_session_timeout 10m;

ssl_session_cache shared:SSL:10m;

ssl_session_tickets off;

ssl_stapling on;

ssl_stapling_verify on;

resolver 8.8.8.8 8.8.4.4 valid=300s;

resolver_timeout 5s;

# Disable strict transport security for now. You can uncomment the following

# line if you understand the implications.

#add_header Strict-Transport-Security "max-age=63072000; includeSubDomains; preload";

add_header X-Frame-Options DENY;

add_header X-Content-Type-Options nosniff;

add_header X-XSS-Protection "1; mode=block";

自己署名証明書を使用しているため、SSLステープルは使用されません。 Nginxは警告を出力し、自己署名証明書のステープルを無効にしますが、その後は正常に動作し続けます。

終了したら、CTRL + X、Y、ENTERの順に押して、ファイルを保存して閉じます。

SSLを使用するようにNginx構成を調整する

スニペットができたので、Nginx構成を調整してSSLを有効にすることができます。

このガイドでは、/etc/nginx/sites-availableディレクトリにあるカスタムサーバーブロック構成ファイルを使用していることを前提としています。 このガイドは、前提条件のNginxチュートリアルの規則に従い、この例では/etc/nginx/sites-available/your_domainを使用します。 必要に応じて、構成ファイル名に置き換えてください。

先に進む前に、現在の構成ファイルをバックアップしてください。

- sudo cp /etc/nginx/sites-available/your_domain /etc/nginx/sites-available/your_domain.bak

次に、構成ファイルを開いて調整を行います。

- sudo nano /etc/nginx/sites-available/your_domain

内部では、サーバーブロックはおそらく次のように始まります。

server {

listen 80;

listen [::]:80;

root /var/www/your_domain/html;

index index.html index.htm index.nginx-debian.html;

server_name your_domain www.your_domain;

location / {

try_files $uri $uri/ =404;

}

}

ファイルの順序が異なる場合があり、rootおよびindexディレクティブの代わりに、location、proxy_pass、またはその他のカスタム構成がある場合があります。ステートメント。 listenディレクティブを更新し、SSLスニペットを含めるだけでよいので、これは問題ありません。 次に、この既存のサーバーブロックを変更して、ポート443でSSLトラフィックを処理し、新しいサーバーブロックを作成して、ポート80で応答し、トラフィックをポート443に自動的にリダイレクトします。

注:すべてが正しく機能していることを確認するまで、302リダイレクトを使用してください。 その後、これを永続的な301リダイレクトに変更します。

既存の構成ファイルで、2つのlistenステートメントを更新してport 443とsslを使用し、前の手順で作成した2つのスニペットファイルを含めます。

server {

listen 443 ssl;

listen [::]:443 ssl;

include snippets/self-signed.conf;

include snippets/ssl-params.conf;

root /var/www/your_domain/html;

index index.html index.htm index.nginx-debian.html;

server_name your_domain.com www.your_domain.com;

location / {

try_files $uri $uri/ =404;

}

}

次に、最初のブロックの閉じ括弧(})の後に、構成ファイルに2番目のサーバーブロックを追加します。

server {

listen 80;

listen [::]:80;

server_name your_domain.com www.your_domain.com;

return 302 https://$server_name$request_uri;

}

これは、ポート80でリッスンし、HTTPSへのリダイレクトを実行する最低限の構成です。 編集が終了したら、CTRL + X、Y、ENTERの順に押して、ファイルを保存して閉じます。

ステップ3—ファイアウォールを調整する

前提条件ガイドで推奨されているように、ufwファイアウォールを有効にしている場合は、SSLトラフィックを許可するように設定を調整する必要があります。 幸い、Nginxはインストール時にufwにいくつかのプロファイルを登録します。

次のように入力して、使用可能なプロファイルを確認できます。

- sudo ufw app list

次のようなリストが表示されます。

OutputAvailable applications:

Nginx Full

Nginx HTTP

Nginx HTTPS

OpenSSH

sudo ufw statusと入力すると、現在の設定を確認できます。

- sudo ufw status

おそらく次の応答が生成されます。つまり、WebサーバーへのHTTPトラフィックのみが許可されます。

OutputStatus: active

To Action From

-- ------ ----

OpenSSH ALLOW Anywhere

Nginx HTTP ALLOW Anywhere

OpenSSH (v6) ALLOW Anywhere (v6)

Nginx HTTP (v6) ALLOW Anywhere (v6)

HTTPSトラフィックを許可するには、「Nginx Full」プロファイルのアクセス許可を更新してから、冗長な「NginxHTTP」プロファイルの許可を削除します。

- sudo ufw allow 'Nginx Full'

- sudo ufw delete allow 'Nginx HTTP'

sudo ufw statusを実行すると、次の出力が表示されます。

- sudo ufw status

OutputStatus: active

To Action From

-- ------ ----

OpenSSH ALLOW Anywhere

Nginx Full ALLOW Anywhere

OpenSSH (v6) ALLOW Anywhere (v6)

Nginx Full (v6) ALLOW Anywhere (v6)

この出力は、ファイアウォールの調整が成功し、Nginxで変更を有効にする準備ができていることを確認します。

ステップ4—Nginxでの変更を有効にする

ファイアウォールの変更と調整が完了したら、Nginxを再起動して新しい変更を実装できます。

まず、ファイルに構文エラーがないことを確認します。 これを行うには、sudo nginx -tと入力します。

- sudo nginx -t

すべてが成功すると、次のような結果が得られます。

Outputnginx: [warn] "ssl_stapling" ignored, issuer certificate not found for certificate "/etc/ssl/certs/nginx-selfsigned.crt"

nginx: the configuration file /etc/nginx/nginx.conf syntax is ok

nginx: configuration file /etc/nginx/nginx.conf test is successful

最初の警告に注意してください。 前述のように、この特定の設定では、自己署名証明書でSSLステープルを使用できないため、警告が生成されます。 これは予想されることであり、サーバーは接続を正しく暗号化できます。

出力がこの例と一致する場合、構成ファイルに構文エラーはありません。 この場合、Nginxを安全に再起動して変更を実装できます。

- sudo systemctl restart nginx

新しい変更でシステムが再起動されたので、テストに進むことができます。

ステップ5—暗号化のテスト

これで、SSLサーバーをテストする準備が整いました。

Webブラウザーを開き、https://に続けて、サーバーのドメイン名またはIPをアドレスバーに入力します。

https://server_domain_or_IP

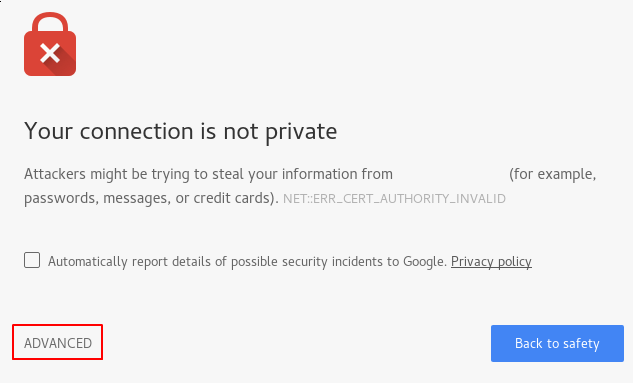

ブラウザによっては、作成した証明書がブラウザの信頼できる認証局の1つによって署名されていないため、警告が表示される可能性があります。

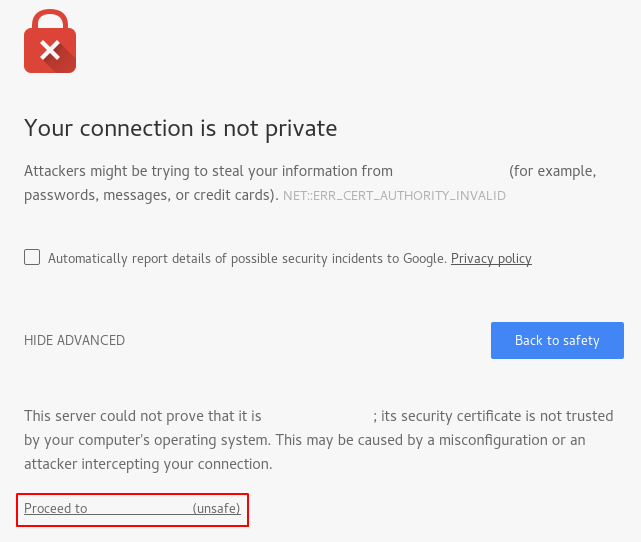

この警告は予期されたものであり、正常です。 証明書の暗号化の側面にのみ関心があり、ホストの信頼性のサードパーティによる検証には関心がありません。 「ADVANCED」をクリックしてから、提供されたリンクをクリックしてホストに進みます。

この時点で、あなたはあなたのサイトに連れて行かれるべきです。 この例では、ブラウザのアドレスバーに「x」が付いたロックが表示されます。これは、証明書を検証できないことを意味します。 それはまだあなたの接続を暗号化しています。 このアイコンは、ブラウザによって異なる場合があることに注意してください。

2つのサーバーブロックでNginxを構成し、HTTPコンテンツをHTTPSに自動的にリダイレクトする場合は、リダイレクトが正しく機能するかどうかを確認することもできます。

http://server_domain_or_IP

これで同じアイコンが表示される場合は、リダイレクトが正しく機能したことを意味します。

ステップ6—永続的なリダイレクトへの変更

リダイレクトが正しく機能し、暗号化されたトラフィックのみを許可する場合は、Nginx構成を変更してリダイレクトを永続的にする必要があります。

サーバーブロック構成ファイルを再度開きます。

- sudo nano /etc/nginx/sites-available/your_domain

return 302を見つけて、return 301に変更します。

return 301 https://$server_name$request_uri;

CTRL + X、Y、ENTERの順に押して、ファイルを保存して閉じます。

構文エラーがないか構成を確認してください。

- sudo nginx -t

準備ができたら、Nginxを再起動して、リダイレクトを永続的にします。

- sudo systemctl restart nginx

再起動後、変更が実装され、リダイレクトが永続的になります。

結論

クライアント接続に強力な暗号化を使用するようにNginxサーバーを構成しました。 これにより、リクエストを安全に処理し、外部の第三者がトラフィックを読み取るのを防ぐことができます。 または、無料のTLS / SSL証明書をインストールし、Webサーバーで暗号化されたHTTPSを有効にする認証局であるLet’sEncryptから取得できる自己署名SSL証明書を使用することもできます。 詳細については、 Ubuntu20.04でLet’sEncryptを使用してNginxを保護する方法に関するチュートリアルをご覧ください。