Ubuntu14.04でOpenVPNサーバーをセットアップする方法

序章

ホテルやコーヒーショップのWiFiなどの信頼できないネットワークに接続しているときに、スマートフォンやラップトップからインターネットに安全かつ確実にアクセスしたいですか? 仮想プライベートネットワーク(VPN)を使用すると、信頼できないネットワークを、安全でプライベートなネットワーク上にいるかのように、DigitalOceanDropletまでプライベートかつ安全にトラバースできます。 トラフィックはドロップレットから出て、目的地への旅を続けます。

HTTPS接続と組み合わせると、この設定により、ワイヤレスログインとトランザクションを保護できます。 地理的な制限や検閲を回避し、信頼できないネットワークから現在地と暗号化されていないHTTPトラフィックを保護できます。

OpenVPN は、幅広い構成に対応するフル機能のオープンソースのSecure Socket Layer(SSL)VPNソリューションです。 このチュートリアルでは、Droplet上にOpenVPNサーバーをセットアップし、Windows、OS X、iOS、Androidからのアクセスを構成します。 このチュートリアルでは、これらのセットアップのインストールと構成の手順を可能な限り簡単にします。

注: OpenVPNは、起動時にこのスクリプトをユーザーデータに追加することで、Dropletに自動的にインストールできます。 ドロップレットユーザーデータの詳細については、このチュートリアルをご覧ください。

前提条件

唯一の前提条件は、Ubuntu14.04ドロップレットを確立して実行することです。 このガイドを完了するには、rootアクセスが必要です。

- オプション:このチュートリアルの完了後、サーバーで一般的なメンテナンスを実行するためのsudo特権を持つ標準ユーザーアカウントを作成することをお勧めします。

ステップ1—OpenVPNのサーバー環境をインストールして構成する

サーバー側のセットアップについて、これらの手順を実行します。

###OpenVPN構成

パッケージをインストールする前に、まずUbuntuのリポジトリリストを更新します。

apt-get update

次に、OpenVPNとEasy-RSAをインストールできます。

apt-get install openvpn easy-rsa

サンプルのVPNサーバー構成ファイルを/etc/openvpnに抽出して、セットアップに組み込む必要があります。 これは、1つのコマンドで実行できます。

gunzip -c /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz > /etc/openvpn/server.conf

抽出したら、テキストエディタでserver.confを開きます。 このチュートリアルではVimを使用しますが、好きなエディターを使用できます。

vim /etc/openvpn/server.conf

このファイルにはいくつかの変更が加えられています。 次のようなセクションが表示されます。

# Diffie hellman parameters.

# Generate your own with:

# openssl dhparam -out dh1024.pem 1024

# Substitute 2048 for 1024 if you are using

# 2048 bit keys.

dh dh1024.pem

dh1024.pemを編集して、次のようにします。

dh2048.pem

これにより、サーバーキーとクライアントキーの生成時に使用されるRSAキーの長さが2倍になります。

まだserver.confで、次のセクションを探してください。

# If enabled, this directive will configure

# all clients to redirect their default

# network gateway through the VPN, causing

# all IP traffic such as web browsing and

# and DNS lookups to go through the VPN

# (The OpenVPN server machine may need to NAT

# or bridge the TUN/TAP interface to the internet

# in order for this to work properly).

;push "redirect-gateway def1 bypass-dhcp"

push "redirect-gateway def1 bypass-dhcp"のコメントを解除して、VPNサーバーがクライアントのWebトラフィックを宛先に渡すようにします。 完了すると、次のようになります。

push "redirect-gateway def1 bypass-dhcp"

次に行う編集は、この領域です。

# Certain Windows-specific network settings

# can be pushed to clients, such as DNS

# or WINS server addresses. CAVEAT:

# http://openvpn.net/faq.html#dhcpcaveats

# The addresses below refer to the public

# DNS servers provided by opendns.com.

;push "dhcp-option DNS 208.67.222.222"

;push "dhcp-option DNS 208.67.220.220"

push "dhcp-option DNS 208.67.222.222"とpush "dhcp-option DNS 208.67.220.220"のコメントを外します。 完了すると、次のようになります。

push "dhcp-option DNS 208.67.222.222"

push "dhcp-option DNS 208.67.220.220"

これは、可能な場合、DNS解決のために接続されたクライアントにOpenDNSをプッシュするようにサーバーに指示します。 これにより、DNS要求がVPN接続の外部にリークするのを防ぐことができます。 ただし、クライアントデバイスでも目的のDNSリゾルバーを指定することが重要です。 OpenDNSはOpenVPNで使用されるデフォルトですが、任意のDNSサービスを使用できます。

server.confで変更する最後の領域は次のとおりです。

# You can uncomment this out on

# non-Windows systems.

;user nobody

;group nogroup

user nobodyとgroup nogroupの両方のコメントを解除します。 完了すると、次のようになります。

user nobody

group nogroup

デフォルトでは、OpenVPNは root ユーザーとして実行されるため、システムへの完全なrootアクセス権があります。 代わりに、OpenVPNをユーザーnobodyとグループnogroupに限定します。 これは、デフォルトのログイン機能を持たない非特権ユーザーであり、多くの場合、Webに面したサーバーなどの信頼できないアプリケーションを実行するために予約されています。

変更を保存してVimを終了します。

###パケット転送

これはsysctl設定であり、サーバーのカーネルにクライアントデバイスからインターネットにトラフィックを転送するように指示します。 それ以外の場合、トラフィックはサーバーで停止します。 次のコマンドを入力して、実行時にパケット転送を有効にします。

echo 1 > /proc/sys/net/ipv4/ip_forward

サーバーが再起動後もトラフィックを転送できるように、これを永続的にする必要があります。

vim /etc/sysctl.conf

sysctlファイルの上部近くに次のように表示されます。

# Uncomment the next line to enable packet forwarding for IPv4

#net.ipv4.ip_forward=1

net.ipv4.ip_forwardのコメントを外します。 完了すると、次のようになります。

# Uncomment the next line to enable packet forwarding for IPv4

net.ipv4.ip_forward=1

変更を保存して終了します。

複雑でないファイアウォール(ufw)

ufwはiptablesのフロントエンドであり、ufwの設定は難しくありません。 これはデフォルトでUbuntu14.04に含まれているため、いくつかのルールと構成の編集を行ってから、ファイアウォールをオンにするだけで済みます。 ufwのその他の使用法のリファレンスとして、UbuntuおよびDebianクラウドサーバーでUFWを使用してファイアウォールをセットアップする方法を参照してください。

まず、SSHを許可するようにufwを設定します。 コマンドプロンプトで、ENTER:

ufw allow ssh

このチュートリアルではOpenVPNoverUDPを使用するため、ufwはポート1194を介したUDPトラフィックも許可する必要があります。

ufw allow 1194/udp

ufw転送ポリシーも設定する必要があります。 これは、ufwのプライマリ構成ファイルで行います。

vim /etc/default/ufw

DEFAULT_FORWARD_POLICY="DROP"を探してください。 これは、DROPからACCEPTに変更する必要があります。 完了すると、次のようになります。

DEFAULT_FORWARD_POLICY="ACCEPT"

次に、接続されたクライアントのネットワークアドレス変換とIPマスカレードのための追加のufwルールを追加します。

vim /etc/ufw/before.rules

before.rulesファイルの先頭を次のようにします。 OPENVPNRULESのredの領域を追加する必要があります。

#

# rules.before

#

# Rules that should be run before the ufw command line added rules. Custom

# rules should be added to one of these chains:

# ufw-before-input

# ufw-before-output

# ufw-before-forward

#

# START OPENVPN RULES

# NAT table rules

*nat

:POSTROUTING ACCEPT [0:0]

# Allow traffic from OpenVPN client to eth0

-A POSTROUTING -s 10.8.0.0/8 -o eth0 -j MASQUERADE

COMMIT

# END OPENVPN RULES

# Don't delete these required lines, otherwise there will be errors

*filter

ufwに加えられた変更により、これを有効にできます。 コマンドプロンプトに入力します。

ufw enable

ufwを有効にすると、次のプロンプトが返されます。

Command may disrupt existing ssh connections. Proceed with operation (y|n)?

yと答えてください。 結果は次のようになります。

Firewall is active and enabled on system startup

ufwのプライマリファイアウォールルールを確認するには:

ufw status

statusコマンドは、次のエントリを返す必要があります。

Status: active

To Action From

-- ------ ----

22 ALLOW Anywhere

1194/udp ALLOW Anywhere

22 (v6) ALLOW Anywhere (v6)

1194/udp (v6) ALLOW Anywhere (v6)

ステップ2—認証局とサーバー側の証明書とキーを作成する

OpenVPNは証明書を使用してトラフィックを暗号化します。

###認証局の構成と構築

次に、独自の認証局(CA)を設定し、OpenVPNサーバーの証明書とキーを生成します。 OpenVPNは、証明書に基づく双方向認証をサポートしています。つまり、相互信頼が確立される前に、クライアントはサーバー証明書を認証する必要があり、サーバーはクライアント証明書を認証する必要があります。 これを行うには、前にコピーしたEasyRSAのスクリプトを使用します。

まず、Easy-RSA生成スクリプトをコピーします。

cp -r /usr/share/easy-rsa/ /etc/openvpn

次に、キーストレージディレクトリを作成します。

mkdir /etc/openvpn/easy-rsa/keys

Easy-RSAには、個人、企業、または選択したエンティティ専用の証明書を作成するために編集できる変数ファイルがあります。 この情報は証明書とキーにコピーされ、後でキーを識別するのに役立ちます。

vim /etc/openvpn/easy-rsa/vars

red でマークされている以下の変数は、好みに応じて変更する必要があります。

export KEY_COUNTRY="US"

export KEY_PROVINCE="TX"

export KEY_CITY="Dallas"

export KEY_ORG="My Company Name"

export KEY_EMAIL="[email protected]"

export KEY_OU="MYOrganizationalUnit"

同じvarsファイルで、以下に示すこの1行も編集します。 簡単にするために、キー名としてserverを使用します。 別の名前を使用する場合は、server.keyおよびserver.crtを参照するOpenVPN構成ファイルも更新する必要があります。

export KEY_NAME="server"

Diffie-Hellmanパラメーターを生成する必要があります。 これには数分かかる場合があります。

openssl dhparam -out /etc/openvpn/dh2048.pem 2048

次に、ディレクトリを変更して、Easy-RSAのスクリプトをステップ2の前半に移動した場所から直接作業できるようにします。

cd /etc/openvpn/easy-rsa

PKI(公開鍵インフラストラクチャ)を初期化します。 ./varsコマンドの前にあるドット(。)とスペースに注意してください。 これは、現在の作業ディレクトリ(ソース)を意味します。

. ./vars

上記のコマンドの出力を以下に示します。 keysディレクトリにはまだ何も生成されていないため、警告については何も心配する必要はありません。

NOTE: If you run ./clean-all, I will be doing a rm -rf on /etc/openvpn/easy-rsa/keys

次に、新しいキーに道を譲るために、古いキーまたはサンプルキーの可能性のある作業ディレクトリをクリアします。

./clean-all

この最後のコマンドは、対話型のOpenSSLコマンドを呼び出すことにより、認証局(CA)を構築します。 出力では、Easy-RSAの変数ファイル(国名、組織など)に以前に入力された識別名変数を確認するように求められます。

./build-ca

ENTERを押すだけで、各プロンプトを通過できます。 何かを変更する必要がある場合は、プロンプト内から変更できます。

###サーバーの証明書とキーを生成する

/etc/openvpn/easy-rsaから引き続き作業しているので、コマンドを入力してサーバーのキーを作成します。 赤でマークされたserverは、ステップ2でEasy-RSAのvarsファイルに設定したexport KEY_NAME変数です。

./build-key-server server

./build-caを実行したときと同様の出力が生成され、もう一度ENTERを押して、識別名の各行を確認できます。 ただし、今回は2つの追加プロンプトがあります。

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:

An optional company name []:

両方とも空白のままにする必要があるため、ENTERを押すだけでそれぞれを通過できます。

最後に2つの追加クエリを実行するには、肯定的な(y)応答が必要です。

Sign the certificate? [y/n]

1 out of 1 certificate requests certified, commit? [y/n]

上記の最後のプロンプトは、次のように完了する必要があります。

Write out database with 1 new entries

Data Base Updated

###サーバーの証明書とキーを移動する

OpenVPNは、サーバーのCA、証明書、およびキーが/etc/openvpnに表示されることを想定しています。 それらを適切な場所にコピーしましょう。

cp /etc/openvpn/easy-rsa/keys/{server.crt,server.key,ca.crt} /etc/openvpn

次の方法で、コピーが成功したことを確認できます。

ls /etc/openvpn

サーバーの証明書とキーファイルが表示されます。

この時点で、OpenVPNサーバーを使用する準備が整いました。 起動して状態を確認してください。

service openvpn start

service openvpn status

statusコマンドは次を返す必要があります。

VPN 'server' is running

おめでとう! OpenVPNサーバーは稼働しています。 ステータスメッセージにVPNが実行されていないことが示されている場合は、/var/log/syslogファイルで次のようなエラーがないか確認してください。

Options error: --key fails with 'server.key': No such file or directory

このエラーは、server.keyが/etc/openvpnに正しくコピーされなかったことを示しています。 ファイルを再コピーして、再試行してください。

ステップ3—クライアントの証明書とキーを生成する

これまでに、OpenVPNサーバーをインストールして構成し、認証局を作成し、サーバー独自の証明書とキーを作成しました。 このステップでは、サーバーのCAを使用して、VPNに接続する各クライアントデバイスの証明書とキーを生成します。 これらのファイルは、後でラップトップやスマートフォンなどのクライアントデバイスにインストールされます。

###キーと証明書の作成

VPNに接続する各クライアントが、独自の証明書とキーを持つことが理想的です。 これは、すべてのクライアントデバイス間で使用する1つの一般的な証明書とキーを生成するよりも望ましい方法です。

注:デフォルトでは、OpenVPNは、同じ証明書とキーを使用するクライアントからサーバーへの同時接続を許可していません。 (

/etc/openvpn/server.confのduplicate-cnを参照してください。)

VPNに接続するデバイスごとに個別の認証クレデンシャルを作成するには、デバイスごとにこの手順を完了する必要がありますが、以下の名前client1をclient2やiphone2。 デバイスごとに個別のクレデンシャルを使用すると、必要に応じて、後でサーバーで個別に非アクティブ化できます。 このチュートリアルの残りの例では、クライアントデバイスの名前の例としてclient1を使用します。

サーバーのキーで行ったように、client1の例用にキーを作成します。 まだ/etc/openvpn/easy-rsaで作業しているはずです。

./build-key client1

ここでも、識別名変数と、空白のままにする必要があるこれら2つのプロンプトを変更または確認するように求められます。 ENTERを押して、デフォルトを受け入れます。

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:

An optional company name []:

以前と同様に、ビルドプロセスの最後にあるこれら2つの確認には、(y)応答が必要です。

Sign the certificate? [y/n]

1 out of 1 certificate requests certified, commit? [y/n]

キービルドが成功した場合、出力は再び次のようになります。

Write out database with 1 new entries

Data Base Updated

サンプルのクライアント構成ファイルは、Easy-RSAキーディレクトリにもコピーする必要があります。 編集のためにクライアントデバイスにダウンロードされるテンプレートとして使用します。 コピープロセスでは、サンプルファイルの名前をclient.confからclient.ovpnに変更します。これは、.ovpnファイル拡張子がクライアントが使用することを想定しているためです。

cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf /etc/openvpn/easy-rsa/keys/client.ovpn

client1 を全体を通して適切なクライアント名に置き換えて、クライアントごとにこのセクションをもう一度繰り返すことができます。

クライアントデバイスへの証明書とキーの転送

上記の手順で、クライアントの証明書とキーを作成し、OpenVPNサーバーの/etc/openvpn/easy-rsa/keysディレクトリに保存されていることを思い出してください。

クライアントごとに、クライアント証明書、キー、およびプロファイルテンプレートファイルをローカルコンピューターまたは別のクライアントデバイス上のフォルダーに転送する必要があります。

この例では、 client1 デバイスには、次のサーバーにある証明書とキーが必要です。

/etc/openvpn/easy-rsa/keys/client1.crt/etc/openvpn/easy-rsa/keys/client1.key

ca.crtファイルとclient.ovpnファイルはすべてのクライアントで同じです。 これらの2つのファイルもダウンロードしてください。 ca.crtファイルは他のファイルとは異なるディレクトリにあることに注意してください。

/etc/openvpn/easy-rsa/keys/client.ovpn/etc/openvpn/ca.crt

この転送を実行するために使用される正確なアプリケーションは、選択とデバイスのオペレーティングシステムによって異なりますが、アプリケーションでバックエンドでSFTP(SSHファイル転送プロトコル)またはSCP(セキュアコピー)を使用する必要があります。 これにより、暗号化された接続を介してクライアントのVPN認証ファイルが転送されます。

これは、client1の例を使用したSCPコマンドの例です。 ファイルclient1.keyをローカルコンピューターのDownloadsディレクトリに配置します。

scp root@your-server-ip:/etc/openvpn/easy-rsa/keys/client1.key Downloads/

サーバーからローカルコンピューターにファイルを安全に転送するためのいくつかのツールとチュートリアルを次に示します。

このセクションの最後で、クライアントデバイスに次の4つのファイルがあることを確認してください。

client1.crtclient1.keyclient.ovpnca.crt

ステップ4-クライアントデバイス用のUnifiedOpenVPNプロファイルの作成

クライアントファイルを管理する方法はいくつかありますが、最も簡単な方法は統合プロファイルを使用することです。 これは、client.ovpnテンプレートファイルを変更して、サーバーの認証局、およびクライアントの証明書とそのキーを含めることによって作成されます。 マージすると、単一のclient.ovpnプロファイルのみをクライアントのOpenVPNアプリケーションにインポートする必要があります。

すべてのクライアントファイルをダウンロードしたローカルコンピューターに、client1デバイス用の単一のプロファイルを作成します。 このローカルコンピューターは、それ自体が目的のクライアントである場合もあれば、認証ファイルをマージするための一時的な作業領域である場合もあります。 元のclient.ovpnテンプレートファイルを複製して名前を変更する必要があります。 これを行う方法は、ローカルコンピューターのオペレーティングシステムによって異なります。

注:複製されたclient.ovpnの名前は、クライアントデバイスに関連付けられている必要はありません。 クライアント側のOpenVPNアプリケーションは、ファイル名をVPN接続自体の識別子として使用します。 代わりに、client.ovpnを、VPNのネームタグをオペレーティングシステムに配置するものに複製する必要があります。 例: work.ovpnはwork、school.ovpnはschoolなどとして識別されます。

このチュートリアルでは、VPN接続にDigitalOceanという名前を付けます。これにより、DigitalOcean.ovpnがこの時点から参照されるファイル名になります。 名前を付けたら、テキストエディタでDigitalOcean.ovpnを開く必要があります。 好きなエディタを使用できます。

最初に注意するのは、ドロップレットのIPアドレスです。 ファイルの先頭近くで、my-server-1をVPNのIPを反映するように変更します。

# The hostname/IP and port of the server.

# You can have multiple remote entries

# to load balance between the servers.

remote my-server-1 1194

次に、以下に示す領域を見つけて、手順1のserver.confで行ったように、user nobodyとgroup nogroupのコメントを解除します。 注:これはWindowsには適用されないため、スキップできます。 完了すると、次のようになります。

# Downgrade privileges after initialization (non-Windows only)

user nobody

group nogroup

以下に示す領域では、コメントアウトするために示されている3行が必要です。これにより、代わりに証明書とキーをDigitalOcean.ovpnファイルに直接含めることができます。 完了すると、次のようになります。

# SSL/TLS parms.

# . . .

#ca ca.crt

#cert client.crt

#key client.key

個々のファイルを1つの統合プロファイルにマージするには、 ca.crt 、 client1.crt、、およびclient1.keyファイルの内容を直接貼り付けます。基本的なXMLのような構文を使用する.ovpnプロファイル。 ファイルの最後にあるXMLは、次の形式である必要があります。

<ca>

(insert ca.crt here)

</ca>

<cert>

(insert client1.crt here)

</cert>

<key>

(insert client1.key here)

</key>

終了すると、ファイルの終わりは次の省略された例のようになります。

<ca>

-----BEGIN CERTIFICATE-----

. . .

-----END CERTIFICATE-----

</ca>

<cert>

Certificate:

. . .

-----END CERTIFICATE-----

. . .

-----END CERTIFICATE-----

</cert>

<key>

-----BEGIN PRIVATE KEY-----

. . .

-----END PRIVATE KEY-----

</key>

client1.crtファイルにはいくつかの追加情報が含まれています。 ファイル全体を含めるだけで問題ありません。

変更を保存して終了します。 これで、client1を構成するための統合されたOpenVPNクライアントプロファイルができました。

ステップ5-クライアントプロファイルのインストール

次に、Windows、OS X、iOS、およびAndroidにクライアントVPNプロファイルをインストールする方法について説明します。 これらのクライアント命令はいずれも相互に依存していないため、該当する方にスキップできます。

.ovpnファイルに名前を付けたものは何でも接続が呼び出されることに注意してください。 この例では、ファイルの名前がDigitalOcean.ovpnであるため、接続の名前はDigitalOceanになります。

ウィンドウズ

インストール

Windows用のOpenVPNクライアントアプリケーションは、OpenVPNのダウンロードページにあります。 ご使用のバージョンのWindowsに適切なインストーラーバージョンを選択してください。

注:OpenVPNをインストールするには管理者権限が必要です。

OpenVPNをインストールした後、統合されたDigitalOcean.ovpnプロファイルを次の場所にコピーします。

C:\Program Files\OpenVPN\config

OpenVPNを起動すると、プロファイルが自動的に表示され、利用できるようになります。

OpenVPNは、管理者アカウントであっても、使用するたびに管理者として実行する必要があります。 VPNを使用するたびに右クリックして管理者として実行を選択せずにこれを行うには、これを事前設定できますが、管理者アカウントから実行する必要があります。 これは、標準ユーザーがOpenVPNを使用するために管理者のパスワードを入力する必要があることも意味します。 一方、クライアントのOpenVPNに管理者権限がないと、標準ユーザーはサーバーに適切に接続できないため、昇格された権限が必要です。

OpenVPNアプリケーションを常に管理者として実行するように設定するには、そのショートカットアイコンを右クリックして、プロパティに移動します。 互換性タブの下部にあるボタンをクリックして、すべてのユーザーの設定を変更します。 新しいウィンドウで、このプログラムを管理者として実行するをチェックします。

接続する

OpenVPN GUIを起動するたびに、Windowsはプログラムがコンピューターに変更を加えることを許可するかどうかを尋ねます。 はいをクリックします。 OpenVPNクライアントアプリケーションを起動すると、アプレットはシステムトレイに配置されるだけなので、VPNは必要に応じて接続および切断できます。 実際にはVPN接続を確立しません。

OpenVPNが開始されたら、システムトレイアプレットに移動し、OpenVPNアプレットアイコンを右クリックして接続を開始します。 これにより、コンテキストメニューが開きます。 メニューの上部にあるDigitalOcean(DigitalOcean.ovpnプロファイル)を選択し、Connectを選択します。

接続が確立されている間はステータスウィンドウが開き、ログ出力が表示されます。クライアントが接続されるとメッセージが表示されます。

同じ方法でVPNから切断します。システムトレイアプレットに移動し、OpenVPNアプレットアイコンを右クリックして、クライアントプロファイルを選択し、切断をクリックします。

OS X

インストール

Tunnelblick は、MacOSX用の無料のオープンソースOpenVPNクライアントです。 最新のディスクイメージは、TunnelblickDownloadsページからダウンロードできます。 ダウンロードした.dmgファイルをダブルクリックし、プロンプトに従ってインストールします。

インストールプロセスの終わりに向かって、Tunnelblickは構成ファイルがあるかどうかを尋ねます。 いいえと答えて、Tunnelblickを終了させる方が簡単な場合があります。 Finderウィンドウを開き、DigitalOcean.ovpnをダブルクリックします。 Tunnelblickはクライアントプロファイルをインストールします。 管理者権限が必要です。

接続する

Applications フォルダーのTunnelblickをダブルクリックして、Tunnelblickを起動します。 Tunnelblickが起動すると、画面右上のメニューバーに接続を制御するためのTunnelblickアイコンが表示されます。 アイコンをクリックし、接続メニュー項目をクリックしてVPN接続を開始します。 DigitalOcean接続を選択します。

iOS

インストール

iTunes App Storeから、公式iOSOpenVPNクライアントアプリケーションであるOpenVPNConnectを検索してインストールします。 iOSクライアントプロファイルをデバイスに転送するには、iOSクライアントプロファイルをコンピューターに直接接続します。

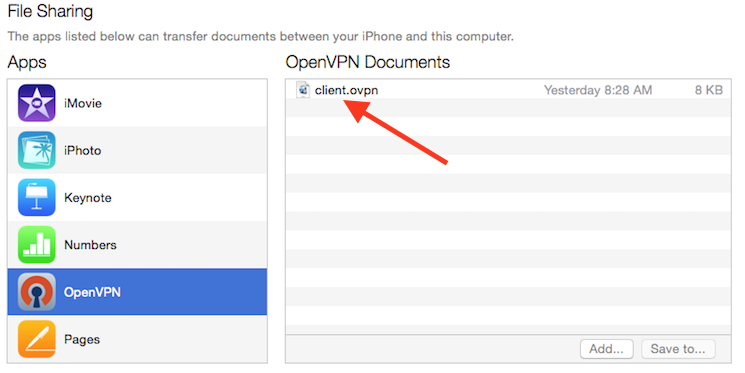

ここでは、iTunesを使用した転送の完了について概説します。 コンピュータでiTunesを開き、 iPhone > appsをクリックします。 ファイル共有セクションまで下にスクロールして、OpenVPNアプリをクリックします。 右側の空白のウィンドウOpenVPNDocuments は、ファイルを共有するためのものです。 .ovpnファイルをOpenVPNドキュメントウィンドウにドラッグします。

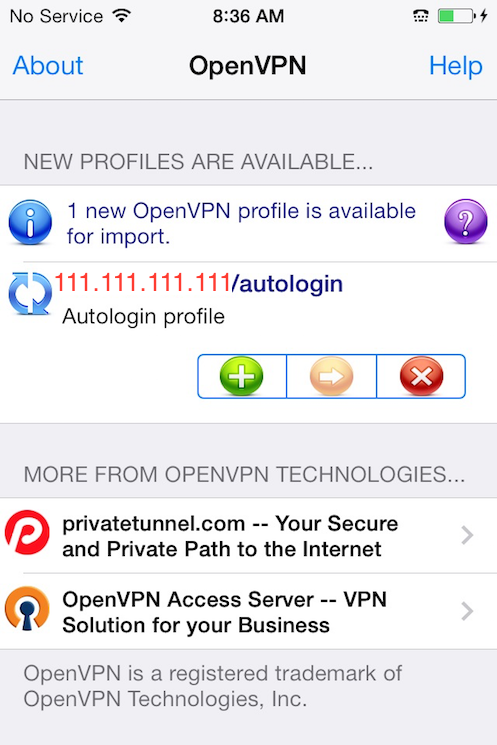

次に、iPhoneでOpenVPNアプリを起動します。 新しいプロファイルをインポートする準備ができたという通知が表示されます。 緑のプラス記号をタップしてインポートします。

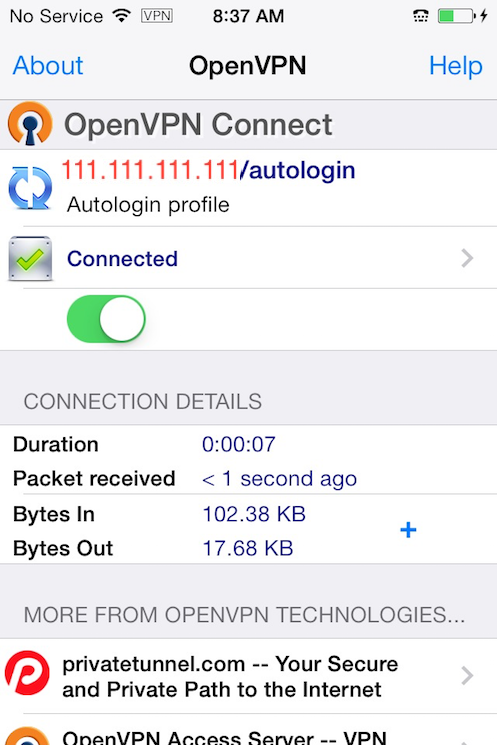

接続する

これで、OpenVPNを新しいプロファイルで使用する準備が整いました。 ConnectボタンをOnの位置にスライドさせて接続を開始します。 同じボタンをオフにスライドさせて切断します。

注:設定の下のVPNスイッチを使用してVPNに接続することはできません。 試してみると、OpenVPNアプリを使用してのみ接続するように通知が届きます。

アンドロイド

インストール

GooglePlayストアを開きます。 公式のAndroidOpenVPNクライアントアプリケーションであるAndroidOpenVPNConnectを検索してインストールします。

.ovpnプロファイルは、AndroidデバイスをUSBでコンピューターに接続し、ファイルをコピーすることで転送できます。 または、SDカードリーダーをお持ちの場合は、デバイスのSDカードを取り外し、プロファイルをコピーしてから、カードをAndroidデバイスに挿入し直すことができます。

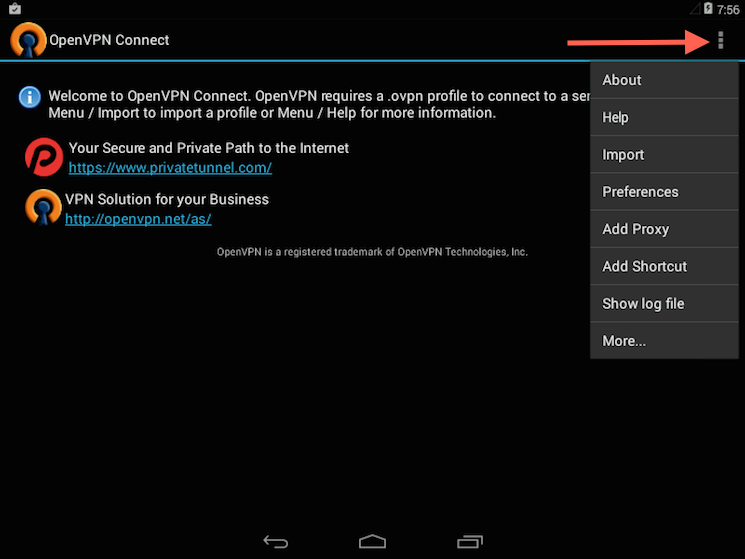

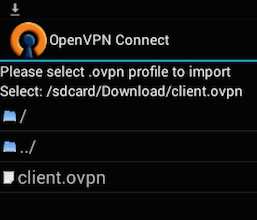

OpenVPNアプリを起動し、メニューをタップしてプロファイルをインポートします。

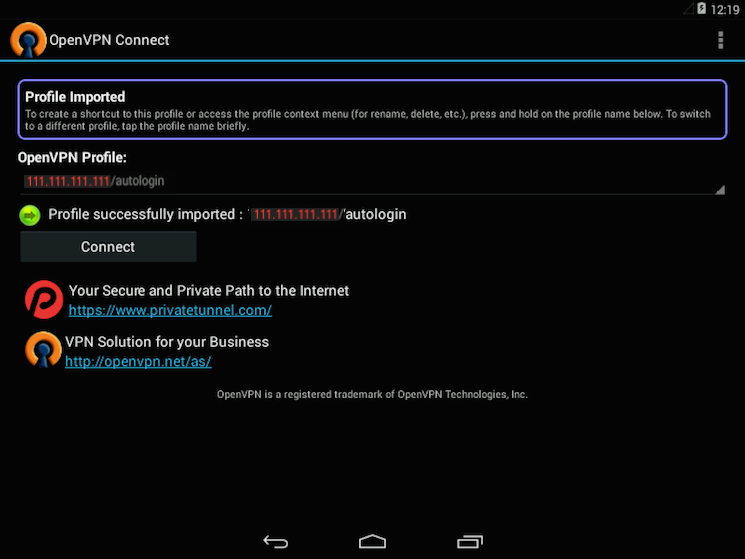

次に、保存したプロファイルの場所に移動し(スクリーンショットでは、/sdcard/Download/を使用)、ファイルを選択します。 アプリは、プロファイルがインポートされたことを記録します。

接続する

接続するには、接続ボタンをタップするだけです。 OpenVPNアプリケーションを信頼するかどうかを尋ねられます。 OKを選択して接続を開始します。 VPNから切断するには、OpenVPNアプリに戻り、切断を選択します。

ステップ6-VPN接続をテストする

すべてがインストールされたら、簡単なチェックですべてが正しく機能していることを確認します。 VPN接続を有効にせずに、ブラウザを開いてDNSLeakTestに移動します。

このサイトは、インターネットサービスプロバイダーによって割り当てられたIPアドレスを、世界中に表示されたとおりに返します。 同じWebサイトでDNS設定を確認するには、拡張テストをクリックすると、使用しているDNSサーバーが表示されます。

次に、OpenVPNクライアントをDropletのVPNに接続し、ブラウザーを更新します。 これで、VPNサーバーの完全に異なるIPアドレスが表示されます。 それが今、あなたが世界に現れる方法です。 繰り返しになりますが、DNSLeakTestの Extended Test は、DNS設定をチェックし、VPNによってプッシュされたDNSリゾルバーを使用していることを確認します。

おめでとう! これで、インターネットを安全にトラバースして、身元、場所、トラフィックをスヌーパーや検閲から保護できます。